Traverser/Attendre : Accès Sécurisé et Intelligent Aux Applications Grâce à Des Signaux de Sécurité Améliorés

La transformation digitale des entreprises a entraîné une évolution continue de la façon dont les organisations envisagent la sécurité des accès. Ce n'est plus sur les centres de données, mais sur les utilisateurs que sont axées les mesures de sécurité. La productivité des collaborateurs, la flexibilité et les performances des applications engendrent une hausse de la demande d'accès sécurisés dans le cloud en bordure de l'Internet pour les utilisateurs.

Il est donc essentiel de pouvoir créer des profils de risque solides pour les utilisateurs, avec autant d'informations que possible. Il faut trouver le juste équilibre entre les utilisateurs qui souhaitent accéder à n'importe quelle application, où qu'ils se trouvent, à tout moment, et les administrateurs qui doivent garantir la sécurité des applications distribuées. De nombreux signaux de sécurité sont nécessaires pour prendre des décisions plus avisées afin de permettre aux utilisateurs d'accéder à l'application appropriée, sur n'importe quel terminal, au bon moment et en toute sécurité. Cependant, les signaux doivent être significatifs et fonctionner ensemble de façon à ajouter un contexte supplémentaire pour un contrôle d'accès sécurisé aux applications.

Les feux de signalisation Traverser/Attendre aux passages pour piétons dans certains pays illustrent parfaitement cette situation. Il s'agit d'une évolution de ce qui était autrefois considéré comme une décision binaire - traverser la rue ou non - et de ce qui est maintenant compris comme un ensemble plus important de décisions. Par exemple :

● Combien de temps s'écoulera-t-il avant que le feu passe du vert au rouge ?

● De quelles informations ai-je besoin pour traverser la rue si je ne peux pas voir le changement de feu ?

Un plus grand nombre de signaux et d'entrées est nécessaire pour prendre ce qui était autrefois considéré comme une décision immédiate. Auparavant, de nombreux passages pour piétons étaient simplement équipés d'un système d'avertissement verbal Traverser/Ne pas traverser et d'instructions écrites. Des décisions relatives à la sécurité ont donc dû être prises car ces signaux n'offraient qu'une sécurité limitée.

Désormais, les passages pour piétons sont dotés d'éléments offrant un contexte supplémentaire tels que des images, un compte à rebours indiquant le nombre de secondes restant avant de pouvoir traverser la rue en toute sécurité, des alertes verbales (compte à rebours, avertissements, instructions) ou encore des bips sonores. Ces signaux renforcent la sécurité et fournissent un contexte basé sur les attributs de l'utilisateur. Il existe de nombreux signaux différents - pour répondre aux besoins de nombreux utilisateurs différents - qui contribuent à une prise de décision plus complexe et moins binaire que ce qu'on pensait auparavant.

Tout comme les feux de signalisation Traverser/Ne pas traverser disposent de plusieurs signaux qui fonctionnent ensemble pour garantir une traversée sûre, le service Enterprise Application Access d'Akamai fournit un contexte. Il est capable de détecter les signaux d'authenticité et d'identification des utilisateurs, ainsi que les signaux de sécurité des terminaux et d'information sur les menaces, pour permettre un accès sécurisé aux applications d'entreprise. Comme pour traverser la rue, garantir l'accès à des applications nécessite davantage de signaux pour une meilleure prise de décision adaptative. Cette approche est alors contraire aux prises de décision binaires « autoriser ou bloquer » d'autrefois.

Enterprise Application Access (EAA) est un service cloud facile à déployer qui offre un accès sécurisé et hautes performances aux applications, sans accès réseau. Il fournit des fonctionnalités d'identité sécurisée, d'authentification unique, d'authentification multi-facteurs et de surveillance pour les applications. EAA permet de prendre des décisions d'accès basées sur l'identité de l'utilisateur et sur des signaux contextuels tels que l'heure, l'emplacement, l'URL spécifique et la méthode HTTP... Cependant, il dispose également de fonctionnalités de position des terminaux qui permettent de détecter les signaux de vulnérabilité des terminaux ainsi que les signaux d'information sur les menaces.

Un profil de risque peut être créé pour les utilisateurs sur la base de ces critères, ce qui facilite la prise de décision d'accès sécurisé. Par exemple, les signaux de vulnérabilité des terminaux tels que les versions du système d'exploitation, les correctifs et l'état du pare-feu des terminaux sont intégrés à l'évaluation des risques des utilisateurs. De plus, les signaux d'information sur les menaces concernant l'état de compromission des terminaux peuvent être collectés à partir de l'Enterprise Threat Protector (ETP) d'Akamai. Enfin, des signaux de menace tels que l'activation de stratégies tierces de détection des terminaux, comme celles de Carbon Black, sont également détectés. Ces informations d'évaluation des risques enrichissent le contexte existant et fournissent davantage de renseignements pour un accès sécurisé aux applications de l'entreprise.

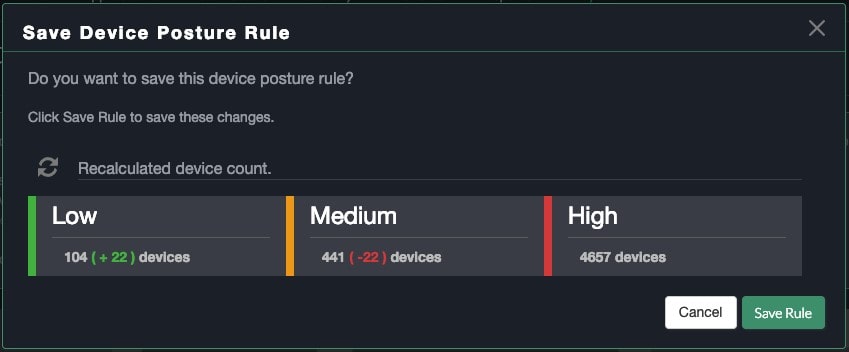

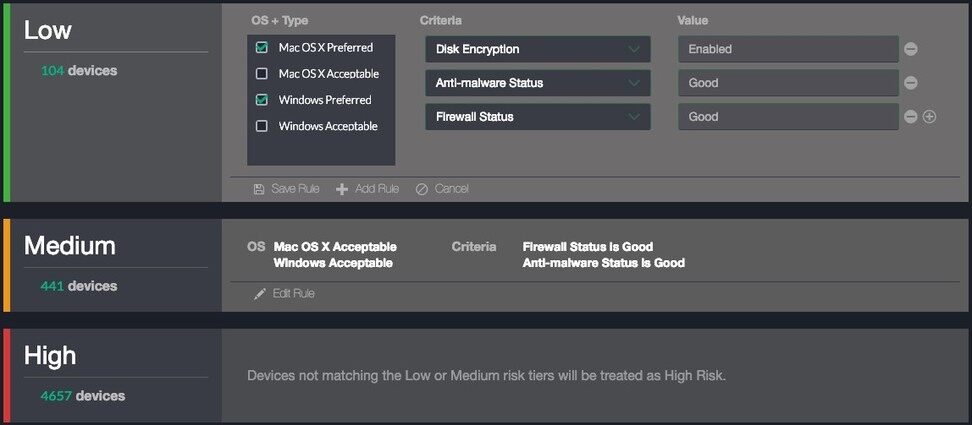

En outre, tous ces signaux (identité des utilisateurs, contexte, vulnérabilité des terminaux et informations sur les menaces) sont intégrés dans une base de données d'évaluation des risques. Ces informations peuvent ensuite être utilisées pour créer des règles et des stratégies. Les utilisateurs peuvent être classés comme présentant un risque faible, moyen ou élevé, ce qui permet aux administrateurs d'affiner les règles d'accès aux applications en fonction du contexte utilisateur.

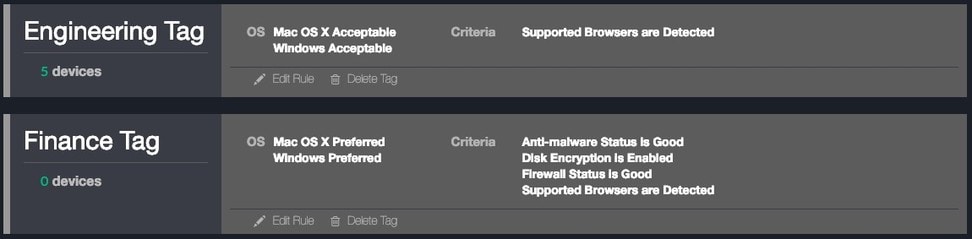

Grâce à l'évaluation des utilisateurs en fonction du profil de risque, les administrateurs bénéficient d'un contrôle plus précis et plus granulaire pour s'assurer du respect des exigences de sécurité avant que l'accès aux applications ne soit accordé. Les administrateurs peuvent simplifier les décisions d'accès intelligentes grâce à des balises de terminaux d'évaluation des risques. Des règles peuvent être créées afin de classer un ensemble de terminaux avec un ensemble d'exigences défini dans une balise spécifique.

Ces mesures de sécurité peuvent également améliorer la productivité du personnel et les performances des applications pour les utilisateurs finaux. Les employés peuvent être classés en groupes de travail qui leur permettent d'accéder en toute transparence aux applications dont ils ont besoin, où qu'ils se trouvent et quand ils le souhaitent.

Pour en savoir plus sur Enterprise Application Access, la solution d'accès sécurisé basée sur le cloud et fournie en bordure de l'Internet d'Akamai, rendez-vous sur Enterprise Application Access.