De l'ombre à la lumière : coup de projecteur sur les menaces ciblant les API

Cette année marque le 10e anniversaire des rapports État des lieux d'Internet d'Akamai, dans lesquels nous partageons nos analyses des menaces et les résultats des données. L'objet de ces rapports a évolué au fil des ans en raison de l'évolution des écosystèmes opérationnels et des menaces. Cette année, un changement important est intervenu : Au lieu de considérer les attaques contre les applications Web et Les attaques API comme un ensemble unique, nous les avons séparées pour permettre une connaissance plus détaillée de la situation.

Un thème primordial pour La sécurité des API est le besoin de visibilité. La transformation des entreprises a favorisé l'utilisation des API, mais leur déploiement rapide a conduit à des angles morts tels que les API zombies, les API fantômes et les API malveillantes. C'est pourquoi vous avez besoin de cybercontrôles pour trouver et gérer toutes les API.

Le dernier rapport État des lieux d'Internet, De l'ombre à la lumière : coup de projecteur sur les menaces ciblant les API,met en évidence l'éventail des attaques qui frappent à la fois les sites Web et les API, y compris les attaques Web traditionnelles ainsi que les attaques spécifiques aux API telles que les défis de posture et d'exécution qui peuvent conduire à des abus ou permettre des attaques directes. Le rapport aborde également les meilleures pratiques pour atténuer les menaces et les nouveaux défis en matière de conformité.

Principales conclusions du rapport

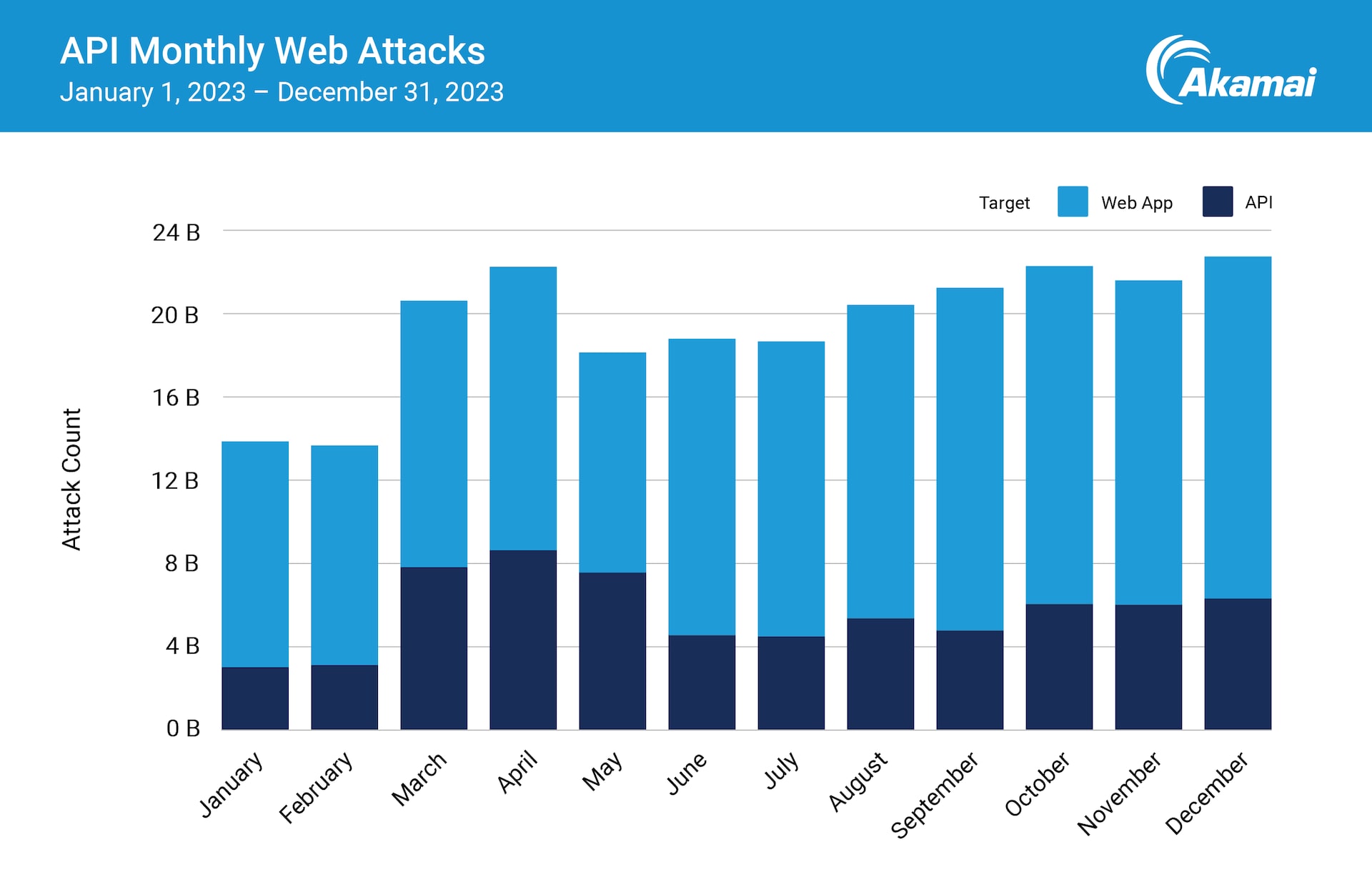

Au total, 29 % des attaques Web ont ciblé les API en l'espace de 12 mois (de janvier à décembre 2023), ce qui indique que les API sont un domaine de prédilection pour les cybercriminels.

L'éventail des attaques contre les API va au-delà de la liste des 10 principaux risques pour la sécurité des API dressée par l'Open Web Application Security Project (OWASP)les adversaires utilisant principalement des méthodes éprouvées telles que l'inclusion de fichiers locaux (LFI), l'injection SQL (Structured Query Language) et le cross-site scripting (XSS) pour s'infiltrer dans leurs cibles.

L'abus de logique d'entreprise est un problème critique car il est difficile de détecter une activité des API anormale sans établir une base de référence pour le comportement de l'API. Les entreprises qui ne disposent pas de solutions pour surveiller les anomalies dans l'activité de leurs API sont exposées au risque d'attaques en cours d'exécution, comme l'extraction de données. Il s'agit d'un nouveau vecteur de violation de données qui utilise des API authentifiées pour récupérer lentement les données de l'intérieur.

Les API sont au cœur de la plupart des transformations digitales actuelles. Il est donc primordial de comprendre les tendances du secteur et les cas d'utilisation pertinents (par exemple, les fraudes de fidélité, les abus, les autorisations et les attaques par carte).

Les entreprises doivent réfléchir très tôt aux exigences de conformité et à la législation émergente afin d'éviter d'avoir à réorganiser leur architecture.

Les API attaquées

Au fur et à mesure que les API jouent un rôle clé pour les clients et les organisations partenaires, elles deviennent de plus en plus la porte d'accès à des informations critiques et précieuses. Pour de nombreux organismes de sécurité, le problème réside dans le manque de compétences en matière d'infrastructure et de programmation des API. En outre, un certain nombre d'entreprises ne disposent pas d'une comptabilité complète et précise de leurs API. Ce manque de gouvernance fait qu'il est difficile de connaître l'étendue de leur surface d'attaque.

L'étude d'Akamai a observé que les API sont ciblées à la fois par des attaques traditionnelles et par des techniques spécifiques aux API, ce qui nécessite une combinaison de protections. En fait, nous avons constaté que près de 30 % de l'ensemble des attaques Web ont ciblé les API entre janvier et décembre 2023 (Figure 1).

Abus d'API et autres problèmes de sécurité

Les entreprises sont confrontées à une myriade d'autres défis en matière de sécurité des API, en plus des risques mis en évidence par les dix principaux risques pour la sécurité des API selon l'OWASP, comme les vulnérabilités courantes que nous avons classées comme problèmes de posture et problèmes d'exécution.

1. Les problèmes de posture sont liés à des failles dans la mise en œuvre de l'API de l'entreprise. Les alertes indiquant des problèmes de posture aident les équipes de sécurité à identifier et à corriger les vulnérabilités prioritaires avant qu'elles ne soient exploitées par des attaquants. Les problèmes de posture les plus courants sont les suivants :

- Points d'extrémité fantômes

- Accès non authentifié aux ressources

- Données sensibles dans une URL

- Politique CORS permissive

- Erreurs excessives de la part du client

2. Les problèmes d'exécution sont des menaces ou des comportements actifs qui nécessitent une réponse urgente. Bien que souvent de nature critique, ces alertes sont plus nuancées que d'autres types d'alertes de sécurité car elles prennent la forme d'un abus d'API (par opposition à des tentatives plus explicites d'atteinte à l'infrastructure). Les problèmes d'exécution les plus courants sont les suivants :

- Tentative d'accès non authentifié à une ressource

- Propriété JSON anormale

- Tentative de brouillage des paramètres du chemin d'accès

- Voyage dans le temps impossible

- Extraction de données

Il est également essentiel de prendre du recul et d'examiner trois défis plus généraux auxquels les API sont confrontées afin de s'assurer que votre programme de sécurité couvre les abus et l'exploitation des API.

1. Visibilité : Disposez-vous de processus et de contrôles techniques pour vous assurer que toutes les API sont protégées par votre programme ? Il s'agit d'une question essentielle, car les API font souvent partie de la transformation ou sont intégrées dans de nouveaux produits. Par conséquent, nombre d'entre elles ne bénéficient pas du même niveau d'orientation, de protection et de validation qu'une présence Web traditionnelle.

2. Vulnérabilités : Vos API respectent-elles les meilleures pratiques de développement ? Évitez-vous les problèmes de codage médiocre les plus courants de l'OWASP ? Par ailleurs, suivez-vous et vérifiez-vous les vulnérabilités ?

3. abus de logique métier. : Disposez-vous d'une base de référence pour le trafic attendu ? Avez-vous défini ce qui constitue une activité suspecte ?

Les réponses à ces questions constituent la base de ce que votre équipe doit comprendre. L'objectif global doit être d'avoir la visibilité et la capacité de mener des enquêtes et de mettre en place des processus permettant d'atténuer rapidement les menaces. Cela vaut aussi bien pour les API orientées client et internes. Le rapport État des lieux d'Internet complet comprend des études de cas illustrant les méthodologies de lutte contre les menaces dans des secteurs spécifiques.

Améliorer la visibilité de votre environnement API

Après avoir réglé la question de la qualité de la programmation des API, vous devez vous assurer que toutes vos API sont protégées par votre programme de sécurité. Le vieux dicton « On ne peut pas protéger ce qu'on ne connaît pas » n'a jamais été aussi vrai que dans ce scénario. Voici quelques critères pour vos objectifs de gestion :

- Découverte - Visibilité de l'inventaire des API au sein de votre organisation

- Audit des risques - Visibilité sur le niveau de risque de chaque API découverte

- Détection comportementale - Visibilité de l'utilisation normale par rapport à l'abus anormal afin d'identifier les menaces actives sur chaque API

- Enquêtes et recherche des menaces - Visibilité sur les menaces qui se cachent dans votre parc d'API et qui sont détectées par des chasseurs de menaces humains experts.

Les avantages de la découverte et de la gestion de vos API

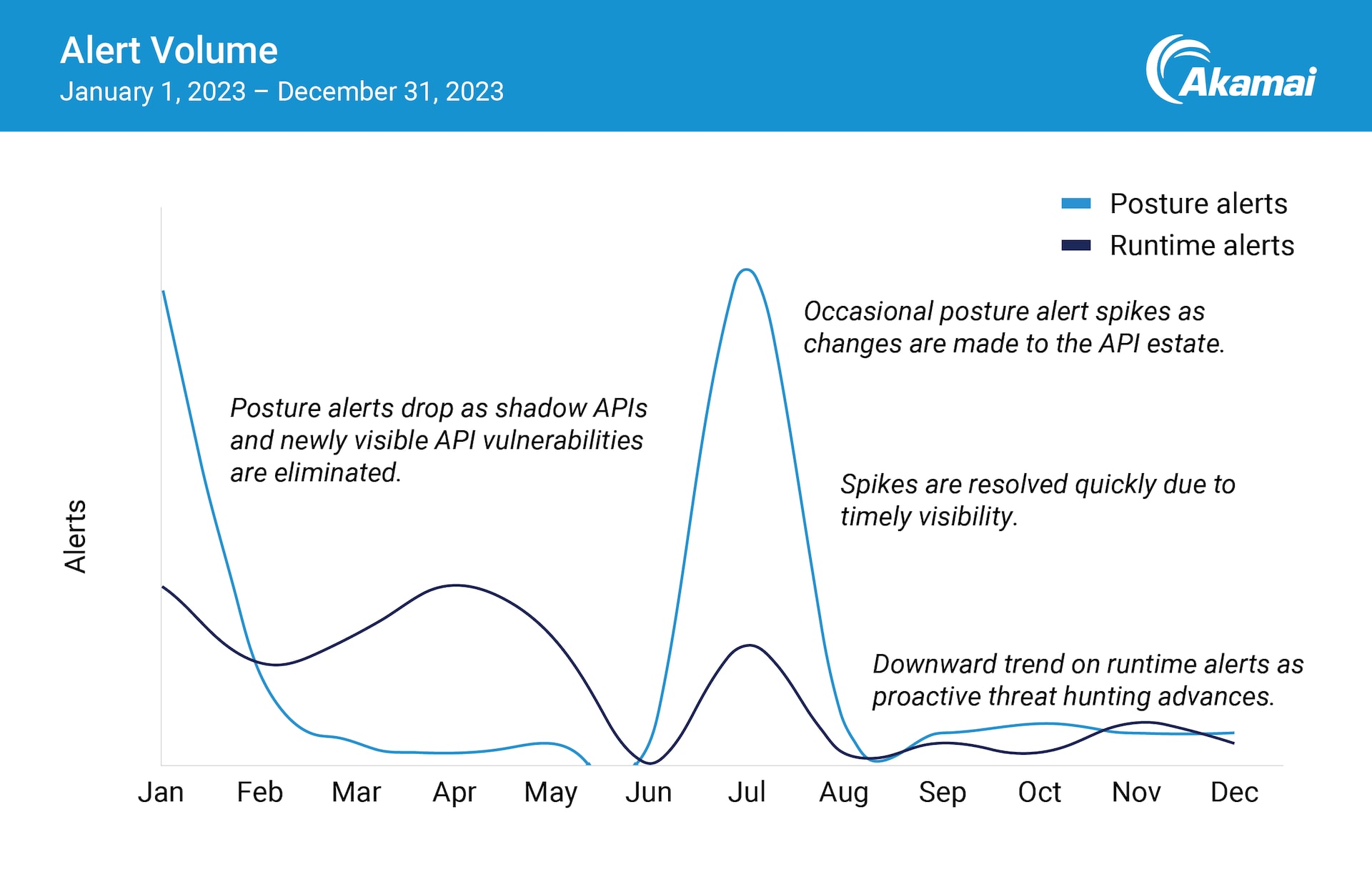

La bonne nouvelle, c'est qu'une fois que vous avez mis en place un système de découverte et que vous gérez vos API, vous pouvez en tirer d'énormes avantages. L'exemple anonymisé de la Figure 2 illustre le déroulement de ce schéma pour l'une de nos entreprises clientes.

En janvier et février, une baisse initiale a été observée alors que l'entreprise prenait des mesures initiales pour éliminer les API fantômes, s'organiser et apporter quelques améliorations initiales à sa posture de sécurité des API. Des pics occasionnels d'alertes de posture ont été observés au fur et à mesure que des changements étaient apportés au domaine des API. En tirant parti de la visibilité de leur API, ils ont pu résoudre rapidement d'éventuelles vulnérabilités.

Ces cinq étapes vous permettront de bénéficier des mêmes avantages :

Éclairez les zones d'ombre

Organisez-vous

Renforcez votre posture en matière d'API

Améliorez la détection et la réponse aux menaces

Développez une offensive plus forte

Comment la conformité peut façonner votre programme de sécurité

N'oubliez pas la conformité lorsque vous réfléchissez à votre programme de sécurité. Bien qu'il n'y ait pas encore beaucoup de lois/réglementations en matière d'API aujourd'hui, il existe un certain nombre de meilleures pratiques (comme le guide OWASP sur les pratiques de codage)et de lignes directrices (comme celles de l'American National Standards Institute) dont vous devriez tirer parti pour vous assurer que vous faites ce qu'il faut pour protéger vos clients.

Les réglementations actuelles, telles que le règlement mondial sur le règlement général sur la protection des données (RGPD) de l'Union européenne, incluent les API, et les nouvelles Normes de sécurité de l'industrie des cartes de paiement (PCI DSS) v4.0, mentionnent également spécifiquement les API et l'importance de les sécuriser.

Comment protéger vos API contre les attaques

Alors que vous vous efforcez de protéger toutes les API par votre programme de sécurité, vous devez évaluer vos capacités de découverte, d'investigation et d'atténuation. Ensuite, vos équipes rouges doivent tester la posture de sécurité pour l'authentification et les données exposées, ainsi que les problèmes d'exécution tels que les propriétés JSON et l'extraction.

Ces tests de validation doivent être élaborés en tant qu'exercices de l'équipe violette afin de s'assurer que vous disposez des processus actuels pour atténuer les impacts. Les cas d'utilisation examinés (comme la fraude liée à la fidélité, l'attaque par carte, etc.) dans le rapport États des lieux d'Internet sont d'excellents modèles à utiliser pour vos plans de test.

En savoir plus

Le rapport complet comprend également les tendances des attaques d'API par région : Asie-Pacifique et Japon (APJ), et Europe, Moyen-Orient et Afrique (EMEA). Et pour en savoir plus sur les dernières menaces et obtenir d'autres informations, consultez notre Centre de recherche sur la sécurité.