Ransomware à espreita: o avanço de técnicas de exploração e a busca ativa por dias zero

Resumo executivo

O cenário das ameaças de ransomware vem apresentando uma mudança preocupante nas técnicas de ataque com o abuso desenfreado de vulnerabilidades de dia zero e de um dia nos últimos seis meses, o que levou a um aumento de 143% nas vítimas do 1º trimestre de 2022 ao 1º trimestre de 2023.

Os grupos de ransomware agora têm como alvo cada vez mais a exfiltração de arquivos, que se tornou a principal fonte de extorsão, como visto com a recente exploração do GoAnywhere e MOVEit.

A pesquisa da Akamai descobriu que as vítimas de vários grupos de ransomware têm quase seis vezes mais chances de sofrer um ataque subsequente nos primeiros três meses após o ataque inicial.

Grupos de ransomware, como o CL0P, estão buscando agressivamente a obtenção e o desenvolvimento de vulnerabilidades internas de dia zero. Essa busca provou ser uma estratégia bem-sucedida, com o CL0P aumentando seu número de vítimas em nove vezes do 1º trimestre de 2022 ao 1º trimestre de 2023.

- O LockBit domina o cenário de ransomware com 39% do total de vítimas (1.091 vítimas), mais do que o triplo do número do segundo maior grupo de ransomware classificado. Houve um amento significativo na ausência do líder anterior, o Conti, com um aumento no número de vítimas de 92% do 4º trimestre de 2022 ao 1º trimestre de 2023.

De acordo com o nosso mais recente relatório State of the Internet (SOTI), em um cenário ransomware em evolução no qual os adversários procuram evoluir além da capacidade de defesa de suas vítimas, os grupos de ransomware estão mudando suas técnicas de ataque de phishing para colocar uma ênfase maior no abuso de vulnerabilidade de dia zero. O abuso de vulnerabilidade cresceu consideravelmente, tanto no escopo quanto na sofisticação, conforme examinamos exaustivamente em nossos relatórios de 2022, como em Invasão pelas brechas na segurança.

Além disso, os grupos de ransomware se tornaram mais agressivos em seus métodos de extorsão e exploração de vulnerabilidades, como por meio do desenvolvimento interno de ataques de dia zero e programas de recompensa de bugs. Os grupos de ransomware estão dispostos a pagar pela oportunidade de ganho financeiro, seja para pagar outros hackers para encontrar vulnerabilidades em seus softwares ou para obter acesso a seus alvos pretendidos por meio dos IAB (Initial Access Brokers, corretores de acesso inicial).

Os invasores estão fazendo mudanças para tirar vantagem

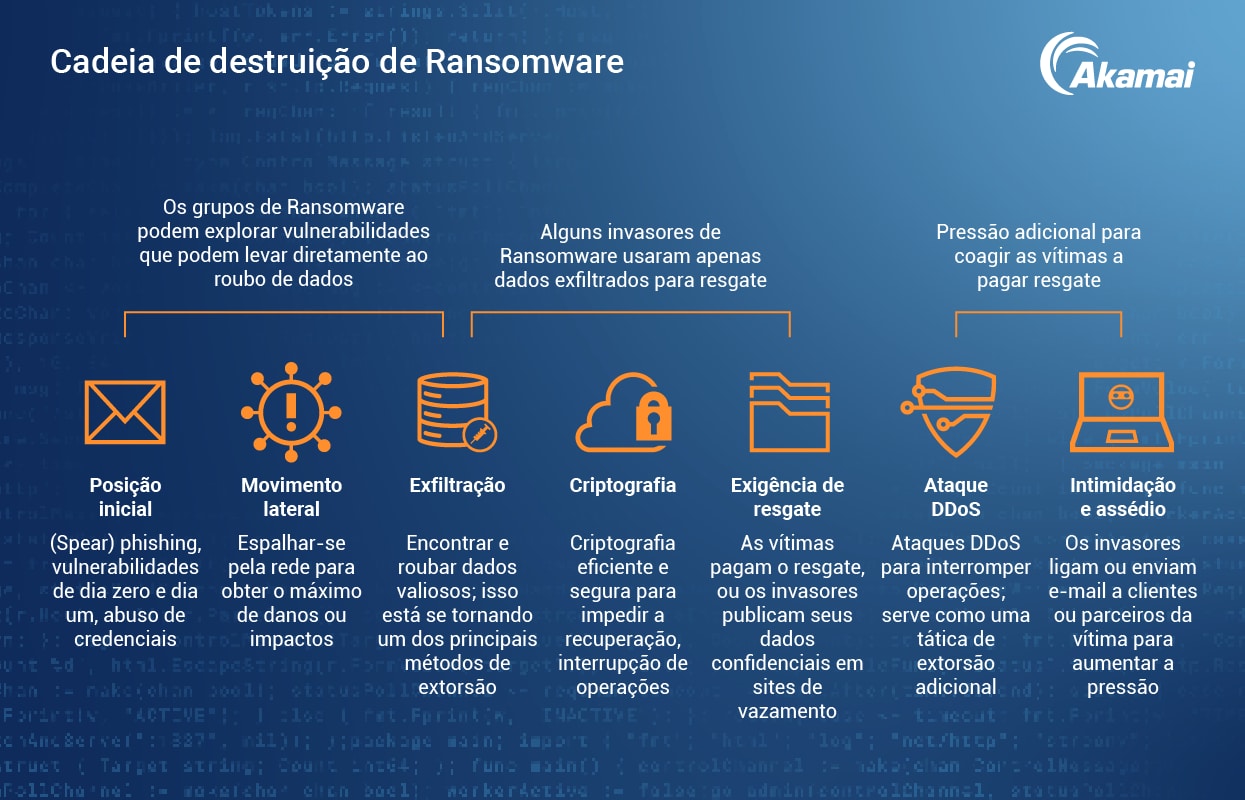

Os invasores também estão fazendo mudanças em relação a táticas que podem gerar um caminho de valor mais lucrativo. Eles estão encontrando mais sucesso à medida que se afastam de sua tática de extorsão inicial, criptografia, e concentram seus esforços mais no roubo de dados para obter uma vantagem sobre as organizações que dependem de seus backups.

Essa mudança também permite que os invasores recorram a táticas adicionais de extorsão, como assediar os clientes ou parceiros da vítima, por e-mails ou chamadas telefônicas, para incentivá-los a pagar a vítima (Figura 1). Algumas das técnicas de ataque emergentes também incluem e-mails de phishing com novos tipos de carga útil e invasores descartando o uso de macros, o uso de credenciais roubadas e compromissos de drive-by.

Fig. 1: Visão geral da cadeia de destruição de ransomware, incluindo algumas das atualizações nas táticas de extorsão

Fig. 1: Visão geral da cadeia de destruição de ransomware, incluindo algumas das atualizações nas táticas de extorsão

Um instantâneo da atividade dos principais grupos de ransomware

Nossa análise trimestral mostra mudanças significativas nos principais ransomwares (Figura 2). Embora o LockBit ainda domine o cenário de ransomware, o CL0P subiu para o segundo lugar no 1º trimestre de 2023. Isso representa um salto significativo em relação ao número 10 no 4º trimestre de 2022, que pode ser atribuído ao fato de o CL0P aproveitar uma variedade de vulnerabilidades de dia zero como pontos de entrada.

Além disso, observamos que a maioria das ameaças de ransomware aumentou suas atividades no início do ano, resultando em um crescimento notável no número de vítimas; outras mantiveram sua classificação entre as quatro primeiras, como é o caso da ALPHV e da Royal.

Fig. 2: O salto gigantesco do CL0P pode ser atribuído à sua análise de uma variedade de vulnerabilidades de dia zero como pontos de entrada

Fig. 2: O salto gigantesco do CL0P pode ser atribuído à sua análise de uma variedade de vulnerabilidades de dia zero como pontos de entrada

Como os corretores de acesso inicial se encaixam nos modelos de negócios de RaaS?

Também vale a pena notar que continuamos a ver a especialização, com alguns grupos criminosos se concentrando em agir como IABs. Esses grupos de criminosos virtuais são responsáveis por vender acesso de rede corporativa a invasores de ransomware, bem como a outros grupos.

Dessa forma, diminui o nível de especialização e reduz o tempo necessário para lançar ataques aos alvos pretendidos. Esse ransomware como serviço (RaaS) combinada com a expansão dos modelos de extorsão, resultou em campanhas mais bem-sucedidas.

Manter dados roubados como reféns

De fato, vimos uma mudança da criptografia tradicional para a manutenção dos dados roubados como reféns. Os criminosos até dizem aos clientes das vítimas que roubaram seus dados e as incentivam a pedir à empresa vítima que pague o resgate. Isso é feito para exercer ainda mais pressão sobre a organização vitimada, a fim de que pague as exigências.

Além disso, vimos alguns invasores também incorporarem um ataque do tipo DDoS (Distributed Denial-of-Service , negação de serviço distribuído) para sobrecarregar as defesas durante o ataque.

Nenhum alvo é pequeno demais

Ao analisarmos as vítimas com base no tamanho da receita, vimos que as organizações menores correm alto risco de ransomware, com mais de 60% das vítimas analisadas na faixa de receita menor (até US$ 50 milhões), o que demonstra que os invasores também são bem-sucedidos no lançamento de ataques contra organizações menores.

No entanto, não devemos desconsiderar o fato de que um número significativo (12%) de organizações vítimas está na categoria de receita mais alta (US$ 501 milhões ou mais).

Setores críticos correm um alto risco

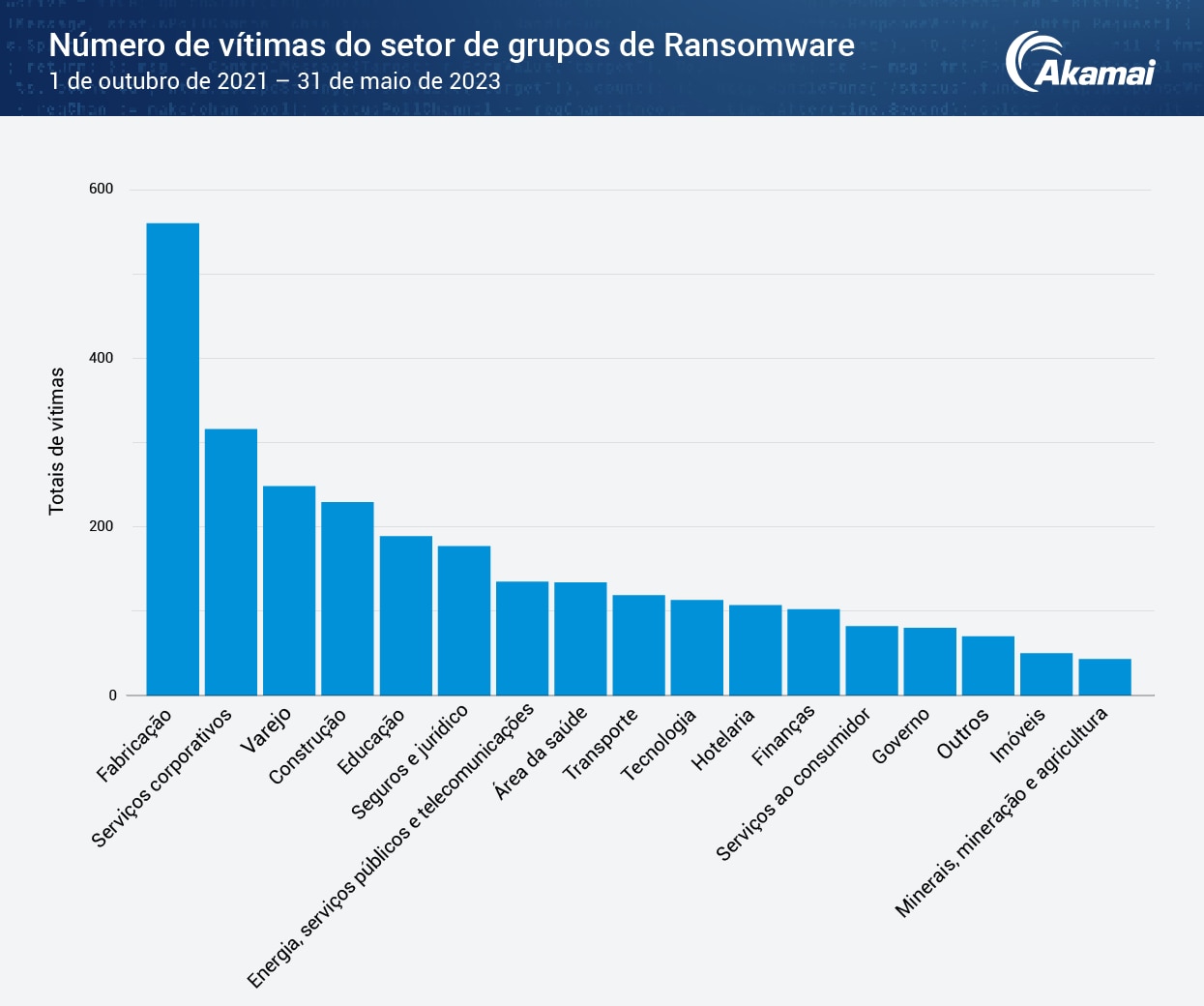

Em termos de divisão por setor, os setores críticos, especialmente o de fabricação, apresentam um risco elevado de ransomware (Figura 3). Esse risco maior decorre da infinidade de softwares comerciais antigos ou legados implantados em diversos locais de fabricação e cadeia de suprimentos, inclusive em equipamentos operacionais, sensores e outros endpoints conectados, de carros conectados a fábricas de produtos químicos.

Esse risco elevado também é observado em nossos resultados de dados, nos quais o número de empresas de fabricação afetadas aumentou 42% entre o 4º trimestre de 2021 e o 4º trimestre de 2022.

Fig. 3: O setor de fabricação continua sendo o principal vertical com o maior número de vítimas de ataques de ransomware

Fig. 3: O setor de fabricação continua sendo o principal vertical com o maior número de vítimas de ataques de ransomware

Regulamentos relevantes do OFAC

Uma área de destaque foi o fato de que os regulamentos aplicados pelo OFAC (Office of Foreign Assets Control) do Departamento do Tesouro dos EUA podem tornar ilegal o pagamento de resgate a determinadas partes ou indivíduos. Organizações que ignoram os muitos impactos potenciais de ataques de ransomware e roubo de dados podem enfrentar a difícil decisão de violar as normas da OFAC ao ceder a pedidos de resgate.

Recomendações

Nosso relatório SOTI fornece recomendações divididas por diferentes estágios do ataque, mas aqui estão algumas das recomendações gerais:

Tenha um forte entendimento de sua superfície de ataque

Tenha processos/manuais sólidos

Monitore seu tráfego de saída em busca de IOC (Indicators Of Compromise, indicadores de comprometimento)

Verifique se sua equipe jurídica está acompanhando a legislação

Aplique patches, treine e proteja

Primeiro, tenha um forte entendimento de sua superfície de ataque (e minimize-a onde puder). As API não autorizadas, sistemas legados e sistemas internos que não são monitorados ou segmentados são de alto risco.

Em segundo lugar, tenha processos/manuais sólidos validados com exercícios como o red teaming. Se quiser usar grupos como o CL0P para orientar a mitologia da equipe vermelha, você pode aproveitar o MITRE – não se esqueça de dar uma olhada na ferramenta Navigator para gráficos excelentes.

Em seguida, verifique se você está monitorando o tráfego de saída para os IoC. Você deseja detectar os dados que estão sendo exfiltrados e comunicações de comando e controle.

Em seguida, verifique se sua equipe jurídica está monitorando a legislação sobre o pagamento de ransomware para garantir que seu plano esteja completo e em conformidade.

E, por fim, o básico é sempre fundamental: aplicação de patches, treinamento de funcionários e backups protegidos ainda são importantes. Você pode aproveitar a Agência de segurança & de infraestrutura de cibersegurança e seu Centro de Compartilhamento e Análise de Informações para obter as práticas recomendadas também.

Não pare de se defender

Acredito que a percepção mais preocupante foi o fato de que não se pode parar a defesa para lidar com uma intrusão. Um ataque DDoS pode mascarar um ataque diferente, e você pode ser atingido por um segundo ataque de ransomware ao lidar com um ataque ou se recuperar dele.

Saiba mais

Além das descobertas globais, o relatório SOTI completo inclui tendências de ransomware por região: Ásia-Pacífico e Japão (APJ) e Europa, Oriente Médio e África (EMEA). Para ainda mais informações, fique ligado à nossa pesquisa mais recente, consultando o nosso hub de pesquisa de ameaças.