멈추지 않는 랜섬웨어: 진화하는 악용 기술과 활발한 제로데이 공격

Executive Summary

지난 6개월간 제로데이 취약점과 원데이 취약점을 악용하는 공격 기법이 만연하면서 랜섬웨어 위협 환경은 우려할 만한 변화를 보이고 있으며, 이는 2022년 1분기부터 2023년 1분기까지 피해자가 143% 증가하는 결과로 이어졌습니다.

랜섬웨어 그룹은 이제 파일 탈취를 주요 금전 갈취 수단으로 삼는 경우가 늘고 있으며, 최근 GoAnywhere와 MOVEit의 악용 사례에서 볼 수 있듯이 점점 더 많은 랜섬웨어가 파일 탈취를 노리고 있습니다.

Akamai 리서치 결과에 따르면, 여러 랜섬웨어 그룹의 피해자는 최초 공격 후 첫 3개월 이내에 후속 공격을 경험할 가능성이 약 6배 더 높습니다.

CL0P와 같은 랜섬웨어 그룹은 기업 내부의 제로데이 취약점을 공격적으로 확보 및 개발하고 있습니다. 이는 성공적인 전략으로 입증되어, 2022년 1분기부터 2023년 1분기까지 CL0P의 피해자는 9배 증가했습니다.

- LockBit은 전체 피해자 중 39%(1,091건)에 피해를 입히며 랜섬웨어 분야에서 두 번째로 높은 순위를 차지한 랜섬웨어 그룹보다 3배 이상 많은 피해자를 발생시켰습니다. 이전 선두 주자였던 Conti가 부재한 상황에서도 2022년 4분기부터 2023년 1분기까지 피해자 수가 92% 늘어나 대폭 증가세를 보였습니다.

최신 SOTI(State of the Internet) 보고서에 따르면 공격자가 피해자의 방어 능력을 뛰어넘어 진화하는 랜섬웨어 환경에서 랜섬웨어 그룹은 피싱 위주의 기존 공격 기법을 제로데이 취약점 악용에 더 주력하는 방향으로 전환하고 있습니다. 취약점 악용은 '보안 격차의 허점'와 같은 2022년 보고서에서 광범위하게 조사한 대로 범위와 정교함 면에서 상당히 커졌습니다.

랜섬웨어 그룹은 또한 제로데이 공격과 버그 바운티 프로그램을 자체적으로 개발하는 등, 더욱 공격적인 방식으로 금전을 갈취하며 취약점을 악용하고 있습니다. 랜섬웨어 그룹은 소프트웨어의 취약점을 찾기 위해 다른 해커에게 돈을 지불하거나 IAB(Initial Access Broker)를 통해 의도한 표적에 대한 접속 권한을 획득하는 등, 금전적 이득을 얻을 수 있는 기회에 기꺼이 비용을 지출합니다.

경쟁 우위를 확보하기 위해 변화를 시도하는 공격자들

공격자들은 또한 수익성이 더 높은 가치 경로를 창출하는 전략으로 방향을 전환하고 있습니다. 이들은 초기 강탈 기법인 암호화에서 벗어나, 백업에 의존하는 기업보다 우위를 차지하기 위해 데이터 도용에 더욱 집중함으로써 더 많은 성공을 거두고 있습니다.

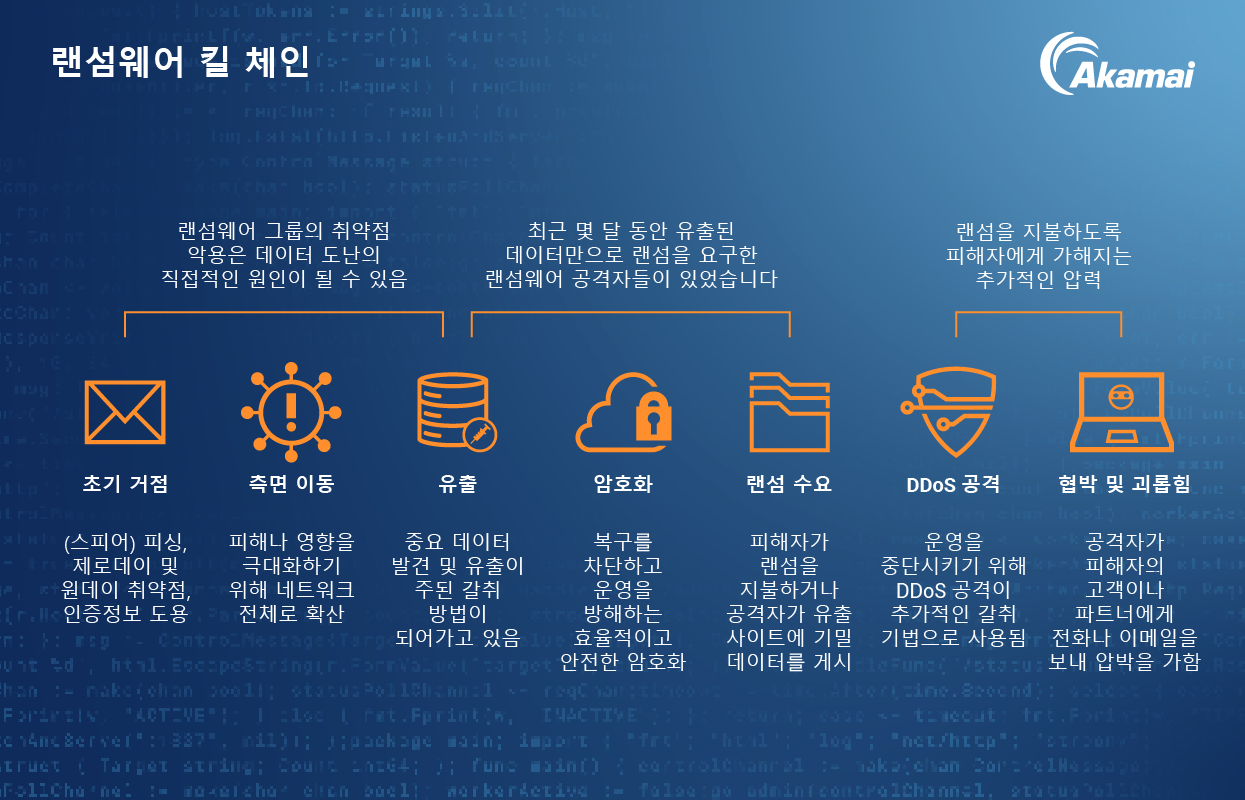

공격자는 이메일이나 전화를 통해 피해자의 고객이나 파트너를 괴롭혀 피해자가 돈을 지불하도록 유도하는 등의 추가적인 갈취 수법을 사용할 수도 있습니다(그림 1). 새로운 공격 기법 중에는 공격자가 매크로, 탈취한 인증정보 또는 드라이브 바이 감염을 이용하는 대신 새로운 종류의 페이로드를 사용하는 피싱 이메일도 있습니다.

그림 1: 갈취 기법의 일부 업데이트를 포함한 랜섬웨어 킬 체인의 개요

그림 1: 갈취 기법의 일부 업데이트를 포함한 랜섬웨어 킬 체인의 개요

상위 랜섬웨어 그룹의 활동 스냅샷

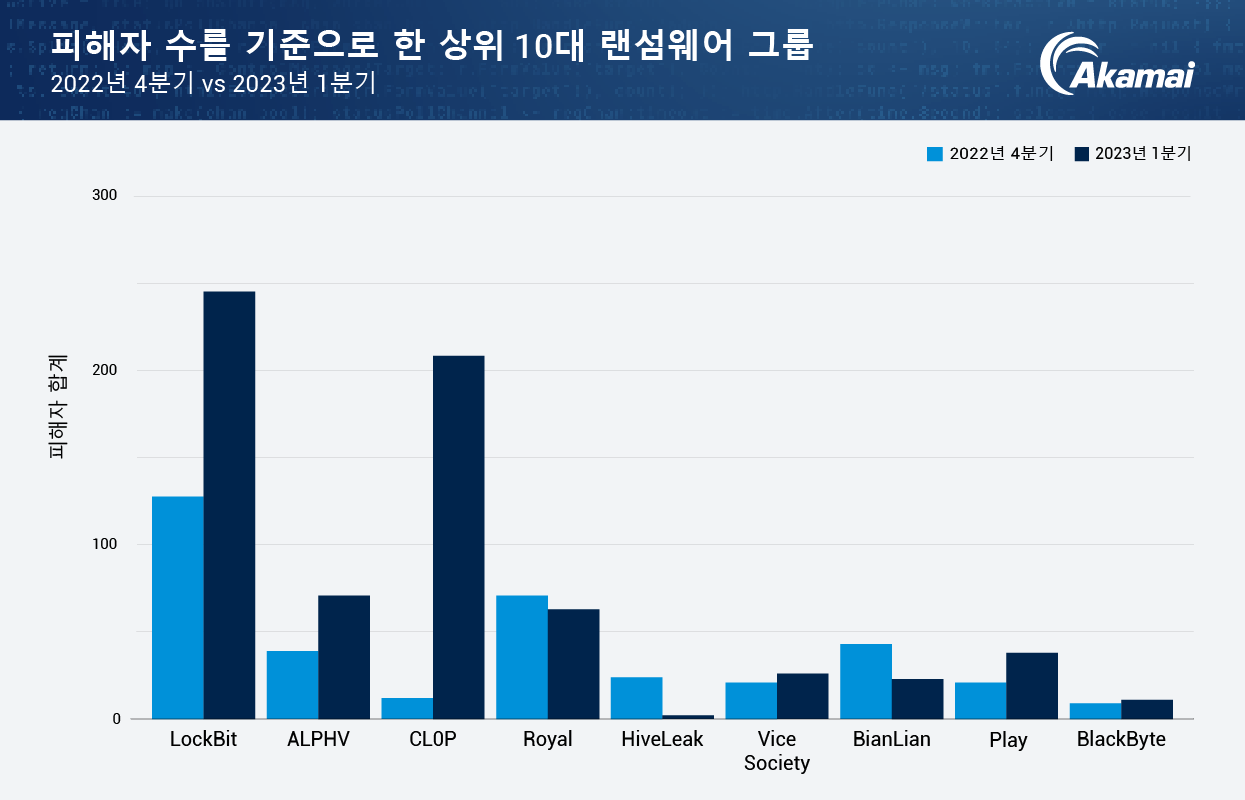

분기별 분석에 따르면 상위 랜섬웨어에는 상당한 변화가 있었습니다(그림 2). LockBit이 여전히 랜섬웨어 환경을 지배하는 가운데, CL0P가 2023년 1분기 2위로 올라섰습니다. 2022년 4분기에 10위를 차지한 CL0P이 이처럼 크게 상승할 수 있었던 것은 다양한 제로데이 취약점을 진입 지점으로 활용했기 때문인 것으로 보입니다.

더불어 대부분의 랜섬웨어 위협이 연초에 활동을 강화해 피해자 수가 눈에 띄게 증가했으며, ALPHV와 Royal처럼 상위 4위권을 유지한 랜섬웨어도 있었습니다.

그림 2: CL0P가 크게 도약할 수 있었던 이유는 다양한 제로데이 취약점을 진입 지점으로 삼았기 때문입니다

그림 2: CL0P가 크게 도약할 수 있었던 이유는 다양한 제로데이 취약점을 진입 지점으로 삼았기 때문입니다

IAB는 RaaS 비즈니스 모델에서 어떤 역할을 하나요?

또한 일부 범죄 집단이 IAB로 활동하는 데 집중하는 등 전문화가 계속되고 있다는 점도 주목할 필요가 있습니다. 이러한 사이버 범죄 그룹은 랜섬웨어 공격자와 다른 그룹에 기업 네트워크 접속 권한을 판매합니다.

아애 따라 전문 지식의 기준이 내려가고, 의도한 표적에 공격을 실행하는 데 필요한 시간이 단축됩니다. 이러한 RaaS(Ransomware as a Service) 와 확장된 갈취 모델의 결합으로 더욱 성공적인 캠페인이 탄생했습니다.

탈취한 데이터를 인질로 잡기

기존의 암호화 방식에서 탈취한 데이터를 인질로 잡는 방식으로 전환한 사례가 실제로 목격되었습니다. 범죄자들은 피해자의 고객에게 데이터를 탈취했음을 알리고, 고객이 피해 회사에 랜섬 지불을 요청하도록 유도하기도 합니다. 이를 통해 피해 기업이 랜섬 지불에 대한 더 큰 압박을 받도록 합니다.

일부 공격자는 공격 중 방어 시스템을 무력화하기 위해 DDoS(Distributed Denial-of-Service) 공격도 활용하는 것으로 나타났습니다.

공격 대상의 작지 않은 규모

매출 규모를 기준으로 피해자를 살펴본 결과, 분석 대상 피해자의 60% 이상이 매출 규모(최대 5천만 달러)가 작은 기업이었고 소규모 기업이 랜섬웨어에 걸릴 리스크가 높은 것으로 나타났습니다. 공격자들은 소규모 기업을 대상으로 한 공격에도 성공하고 있는 것입니다.

하지만 피해 기업의 상당수(12%)가 매출 규모(5,100만 달러 이상)가 높은 범주에 속한다는 사실을 간과해서는 안 됩니다.

리스크가 증가한 주요 업계

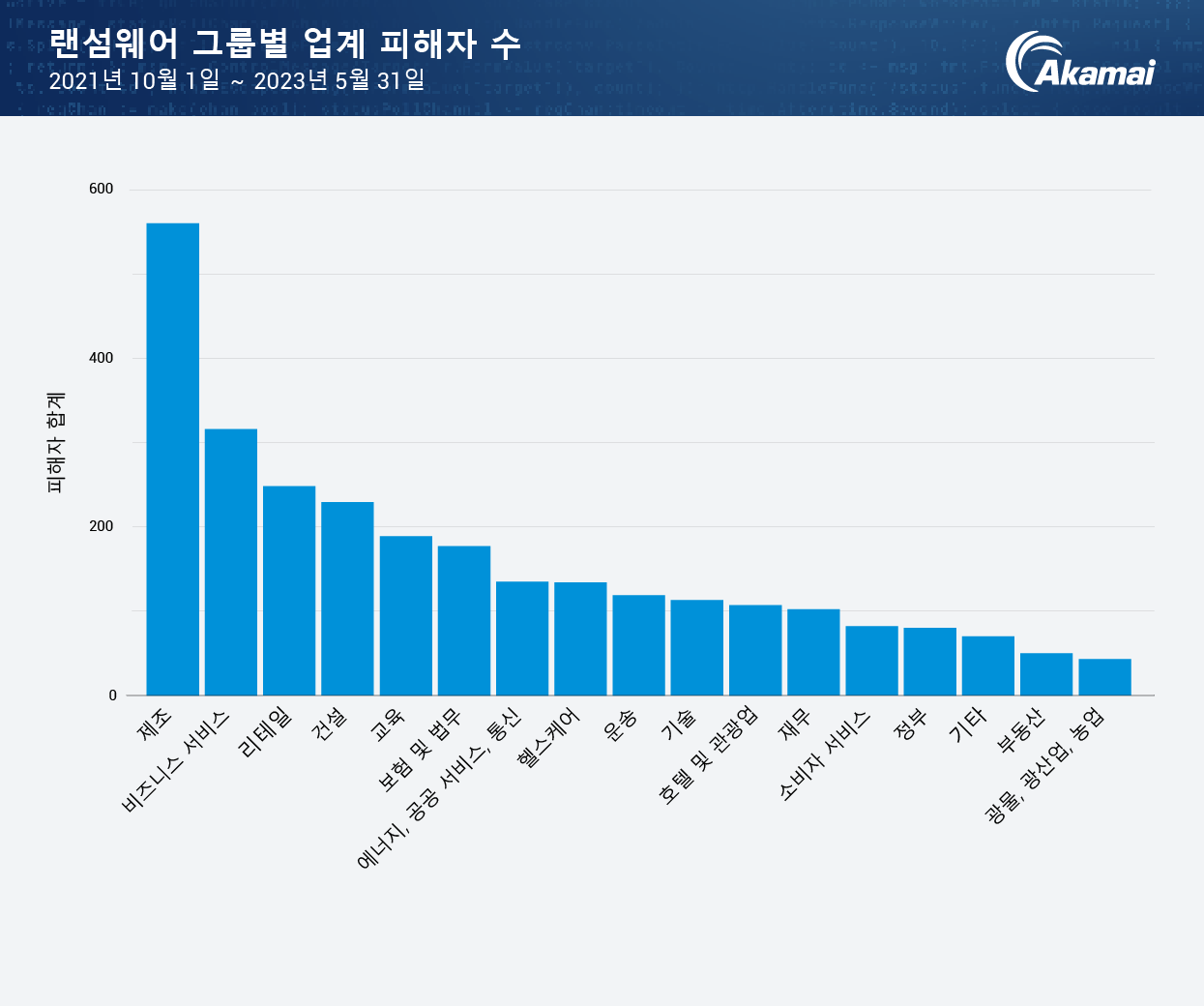

업계별 분석 결과, 특히 제조업 같은 중요 업계의 랜섬웨어 리스크가 높은 것으로 나타났습니다(그림 3). 이러한 리스크 증가는 커넥티드 카부터 화학 공장에 이르기까지 운영 장비, 센서, 기타 연결된 엔드포인트를 포함해 다양한 제조 및 공급망 현장에 레거시 소프트웨어나 낡은 상용 소프트웨어가 너무 많이 배포되어 있기 때문입니다.

이러한 리스크 증가는 2021년 4분기와 2022년 4분기 사이에 영향받은 제조 기업의 수가 42% 급증한 데이터 조사 결과에서도 확인할 수 있습니다.

그림 3: 제조업계는 여전히 랜섬웨어 공격으로 인한 피해자가 가장 많습니다

그림 3: 제조업계는 여전히 랜섬웨어 공격으로 인한 피해자가 가장 많습니다

주목할 만한 OFAC 규정

한 가지 주목할 점은 미국 재무부 OFAC(Office of Foreign Assets Control)의 규정에 따라 특정 단체나 개인에게 랜섬을 지불하는 것이 불법이 될 수 있다는 점입니다. 랜섬웨어 공격 과 데이터 도난의 상당한 잠재적 영향을 무시하는 기업은 랜섬 요구에 응할 때 OFAC 규정 위반에 관한 어려운 결정에 직면할 수 있습니다.

권장 사항

SOTI 보고서는 공격을 단계별로 세분화된 권장 사항을 제공하지만, 전반적인 권장 사항은 다음과 같습니다.

공격표면에 대한 확실한 이해

강력한 프로세스/플레이북

아웃바운드 트래픽의 IoC(Indicator of Compromise) 모니터링

법무팀이 법률을 추적하고 있는지 확인

패치, 교육, 보호

첫째, 공격표면을 확실히 이해하고 가능한 경우 이를 최소화합니다. 불량 API, 레거시 시스템, 모니터링되거나 세그멘테이션되지 않은 내부 시스템은 모두 높은 리스크에 노출되어 있습니다.

둘째, 공격자 구성과 같은 연습을 통해 검증된 강력한 프로세스 및 플레이북을 마련합니다. CL0P와 같은 그룹을 사용해 공격자 방법론을 가이드하고 싶은 경우 MITRE 를 활용할 수 있으며, 멋진 그래픽을 위해 Navigator 툴 을 확인하는 것도 잊지 마세요.

다음으로, IoC에 대한 아웃바운드 트래픽을 모니터링해야 합니다. 유출되는 데이터와 명령 및 제어 통신을 모두 탐지하는 것이 좋습니다.

그런 다음 법무팀에서 랜섬 지불에 관한 법률을 추적해 기업의 계획이 완전하고 규정을 준수하는지 확인합니다.

마지막으로 패치 적용, 직원 교육, 백업 보호와 같은 기본 사항도 여전히 중요합니다. 사이버 보안 및 인프라 보안 기관 과 정보 공유 및 분석 센터 의 모범 사례도 활용할 수 있습니다.

방어를 멈추지 마세요

저를 가장 괴롭힌 사실은 침입에 대응하기 위한 방어를 멈출 수 없다는 것이었습니다. DDoS 공격은 다른 공격을 숨길 수 있으며, 공격에 대응하거나 복구하는 동안 두 번째 랜섬웨어 공격 을 받을 수 있습니다.